Los datos personales y empresariales, expuestos constantemente en el entorno digital, demandan una defensa férrea frente a ciberataques en aumento y más complejos. La sofisticación del phishing (estafa que consiste en engañar a las personas para que compartan información confidencial suplantando a una entidad legítima, como un banco o una red social) lo consolida como la principal amenaza cibernética, y eleva la protección de datos altamente sensibles a una prioridad crítica.

Con la creciente sofisticación de los ciberdelincuentes y la constante recopilación de información por parte de las corporaciones, es imperativo adoptar medidas proactivas para salvaguardar la privacidad y la seguridad. Kevin Salgueiro, experto en ciberseguridad, enfatiza que la vulnerabilidad de los usuarios sigue siendo el punto más débil ante estos engaños cada vez más pulidos y dirigidos.

Según Kevin Salgueiro, la amenaza cibernética más predominante y de mayor impacto tanto para usuarios individuales como para empresas es el phishing.

"Suena a cliché, pero lo cierto es que la manera más fácil de vulnerar la seguridad es a través de la ingeniería social", afirma. El experto subraya que, "por muy robusto que sea un sistema, el factor humano sigue siendo el punto más vulnerable del mismo".

Salgueiro ha observado un cambio significativo en la sofisticación de los ataques en los últimos 2 o 3 años. Lo que antes eran correos mal traducidos, ahora son "ataques mucho más dirigidos y estudiados".

Esto incluye desde SMS que suplantan la identidad de empresas de mensajería, la DGT o bancos (smishing), hasta correos que imitan a una figura importante de la empresa o a un usuario (phishing) pidiendo cambios en la cuenta para el ingreso de la nómina.

La ingeniería social juega un papel "muy importante" en las estrategias de los atacantes modernos, ya que intentan explotar los factores emocionales de las personas, y la gran cantidad de información que se comparte en redes sociales facilita enormemente su trabajo.

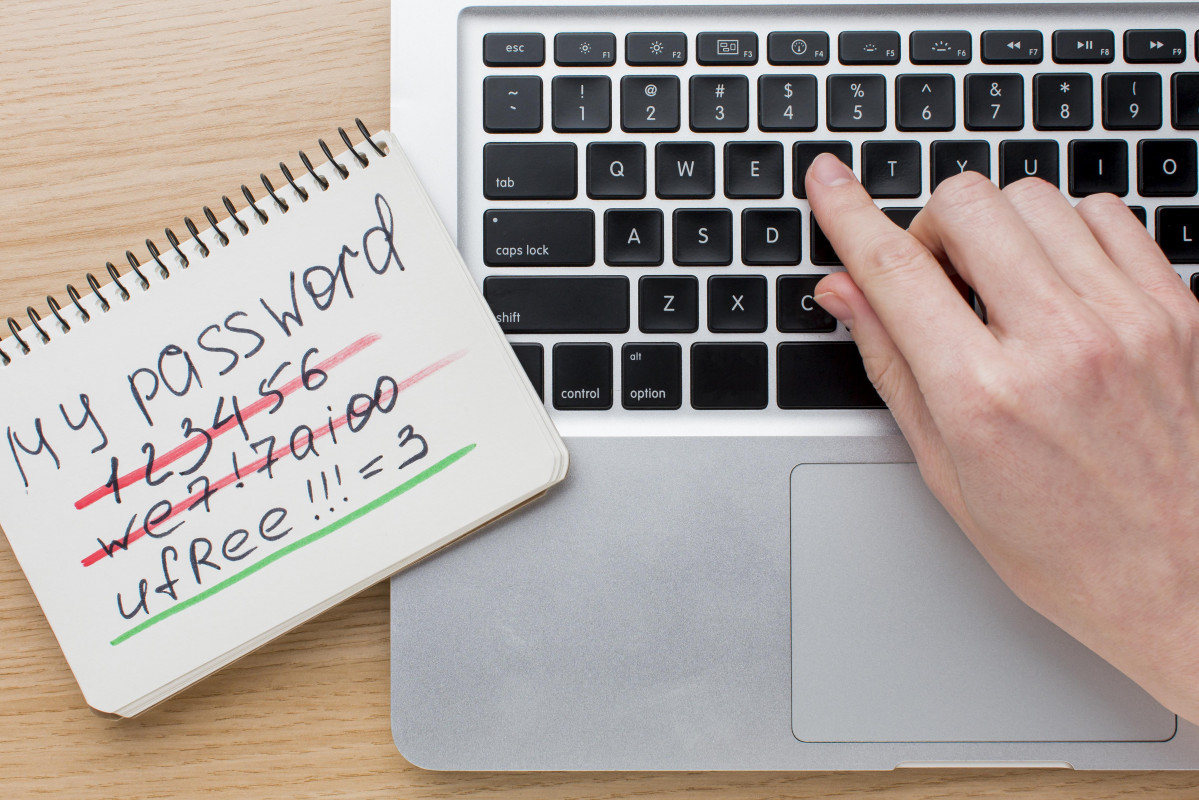

La primera línea de defensa recae en el usuario. Es fundamental utilizar contraseñas robustas y únicas para cada cuenta. Una combinación de letras mayúsculas y minúsculas, números y símbolos, con una longitud mínima de 12 a 15 caracteres, es lo ideal. Es vital considerar el uso de un gestor de contraseñas para crear y almacenar de forma segura estas credenciales complejas sin tener que memorizarlas.

Además, se recomienda activar siempre la autenticación multifactor (MFA). Esta capa adicional de seguridad, que a menudo requiere un segundo método de verificación (como un código enviado al teléfono o una aplicación de autenticación), puede frustrar la mayoría de los intentos de acceso no autorizado, incluso si su contraseña ha sido comprometida.

Una medida "sencilla" pero crítica, según Kevin Salgueiro, es mantener actualizado todo el software. "Puede parecer una chorrada, pero se publican todos los días CVEs (Vulnerabilidades Comunes y Exposiciones) y estas vulnerabilidades son un foco de ataques", explica.

Las actualizaciones a menudo incluyen parches de seguridad que corrigen esos puntos débiles conocidos que los hackers podrían explotar. Asimismo, se recomienda utilizar y mantener al día un software antivirus y antimalware de confianza. La higiene cibernética también implica asegurarse de que solo se navega por sitios web con URLs seguras (HTTPS).

Para identificar un intento de phishing, smishing o vishing (estafa mediante llamadas telefónicas) particularmente convincente, el experto aconseja "desconfiar de todo tipo de comunicación que te pida verificar tu identidad o iniciar sesión en algún servicio sensible" y que venga acompañado de un enlace que suele ser fraudulento. En el caso de llamadas que suplantan a un banco, recomienda pedir verificación de lo que afirman ser, preguntando número de sucursal o desde dónde llaman. La clave es "asegurarse bien antes de actuar".

Respecto al uso de redes Wi-Fi públicas, Salgueiro considera importante utilizar una buena VPN (evitando las gratuitas, ya que suelen recopilar y vender datos). También recomienda acceder solo a sitios HTTPS, evitar iniciar sesión en servicios sensibles (como banca electrónica), cerrar sesión en los servicios utilizados y limpiar las cookies.

Para las organizaciones, la protección de datos es un esfuerzo colectivo que requiere una estrategia integral:

El mayor desafío en un escenario de trabajo híbrido o remoto es "no poder controlar el entorno de trabajo del usuario en remoto".

No existen las protecciones que sí están presentes en las instalaciones físicas de la empresa. Para mitigar este riesgo, es importante el uso de la VPN corporativa y, de nuevo, la concienciación del personal.

Sobre el papel de la Inteligencia Artificial y el Machine Learning, D. Kevin Salgueiro opina que estos avances tecnológicos "facilitan el trabajo, tanto para los atacantes como para los defensores". La esperanza es que "no se rompa el equilibrio a favor de los atacantes".

Su consejo final para individuos y empresas es: "que no se relajen ni pierdan el interés; seguir formándose puede parecer algo difícil, pero es la manera de estar al día con las amenazas que te rodean y poder prepararte para defenderte".

La información es el nuevo oro y, en este contexto, la protección de datos no es una opción, sino una necesidad. La ciberseguridad no es un punto de llegada, sino un proceso continuo de adaptación y vigilancia. Al implementar estas prácticas, tanto a nivel individual como organizacional, se puede construir una fortaleza digital más robusta y navegar el panorama tecnológico con mayor seguridad.

Como Kevin Salgueiro ha enfatizado, la clave reside en no bajar la guardia y en una formación activa que permita entender y construir una defensa efectiva ante amenazas en constante evolución. Ante un horizonte digital en constante expansión y sin un tope aparente, la protección de nuestros datos es una responsabilidad compartida y esencial para garantizar la integridad y la confianza.